żródło: Flickr.com/Dennis Skley CC 2.0

żródło: Flickr.com/Dennis Skley CC 2.0reklama

Ostatni spektakularny atak i jednocześnie wyciek wrażliwych danych to przypadek portalu Ashley Madison. Ujawnienie danych zdradzających małżonków odbiło się głośnym echem na całym świecie (nie obyło się też bez ciekawostek np. z polskich wsi). Jednak cała hakerska akcja była dosyć sprawnie i szybko przeprowadzona. Są jednak przestępcze działania prowadzone w sieci, które nie mają swojego miejsca w ogólnotematycznych mediach, nie są tak spektakularne i nie wywołują (na pozór) znacznych strat społecznych. Takim przypadkiem jest Grupa Turla – rosyjskojęzyczna grupa cyberprzestępców, zidentyfikowana przez firmę Kaspersky Lab.

Co (kto) to jest?

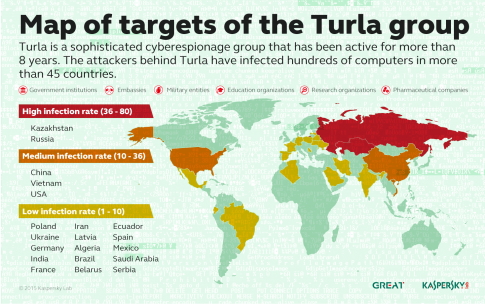

Okazało się, że grupa ta działa już ponad 8 lat i swoją niechlubną działalność prowadzi na całym świecie. Obiektami, które są atakowane przez Turlę są zazwyczaj instytucje rządowe, ambasady, firmy farmaceutyczne i edukacyjne oraz systemy obronne i bankowe. Ofiary można znaleźć na każdym kontynencie – w pierwszej czwórce atakowanych państw są: Kazachstan, Rosja, Chiny i Stany Zjednoczone (nie, Polski to nie ominęło, jesteśmy na 6 miejscu). A jak to działa? Cały proceder oparty jest na przekazie satelitarnym, co pozwala na doskonałe maskowanie wszelkich działań. Przekaz internetowy za pomocą satelit jest stosowany głównie w przypadku, gdzie naziemne łącza są za drogie, wolne czy niestabilne. Co prawda satelitarna droga jest o wiele szybsza i ma większą przepustowość, jednak posiada jedną, decydującą wadę: dane, które wracają do użytkownika mają postać niezaszyfrowaną. A to pozwala cyberprzestępcom na bardzo duże pole manewru. Jak się okazało potrzebny jest do tego pomysł, trochę źle pojmowanej odwagi i sprzęt za niecały 1000$.

Szczegóły

W takim przypadku warto dokładniej poznać wroga. Na czym polega sukces przestępców? Na tym, że mogą oni ukryć swoje serwery kontroli, poprzez 3 kroki:

1. Podsłuchiwanie transmisji z satelity do klientów w celu zidentyfikowania aktywnych adresów IP użytkowników, którzy w danym momencie są online,

2. Wybierany jest adres IP online, który wykorzystywany jest do zamaskowania serwera kontroli (oczywiście bez wiedzy użytkownika),

3. Zainfekowane komputery wysyłają dane do wybranych adresów IP drogą satelitarną

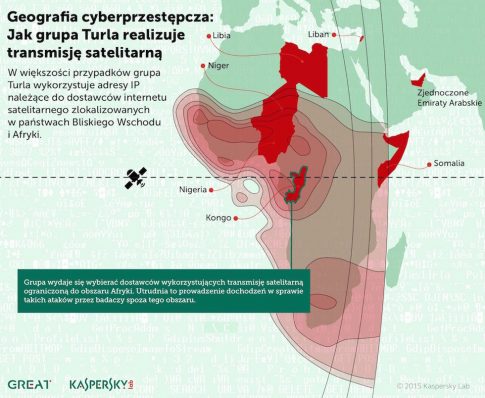

Aby jeszcze bardziej utrudnić wykrywalność i potencjalne działania zaradcze, Turla wykorzystuje adresy IP zlokalizowane w Środkowej Afryce, Bliskim Wschodzie, Zjednoczonych Emiratach Arabskich czy państwach upadłych – Libii i Somalii.

Ważne jest także dostrzeżenie problemu i zagrożenia. Jeżeli ktoś korzysta z oprogramowania antywirusowego Kaspersky i podczas regularnego (miejmy nadzieję) skanowania pojawią się poniższe werdykty

- Backdoor.Win32.Turla.*,

- Rootkit.Win32.Turla.*,

- HEUR:Trojan.Win32.Epiccosplay.gen,

- HEUR:Trojan.Win32.Generic.

trzeba wzmóc swoją czujność. Zwykłemu użytkownikowi raczej nic nie grozi, jednak firmom już tak. Szczegółowe informacje nt. zagrożenia można przeczytać w krótkim raporcie poświęconym Grupie Turla.